日本服务器的CN2线路DDoS防护方案

在现代网络基础设施的高风险领域中,采用CN2线路的日本服务器已成为面向中国用户群体的企业核心资产。CN2网络以低延迟路由和优化的BGP对等连接著称,性能优势显著——但正是这种优势使其成为DDoS攻击者的主要目标。本文将深入剖析这类环境的安全防护技术细节,融合基础设施加固与应用级防护措施。无论你管理的是跨境电商平台、流媒体服务还是企业级服务器租用业务,掌握如何强化CN2接入服务器以抵御不断演变的威胁,都是必不可少的工作。

1. 启用CN2线路的日本服务器战略价值

CN2(中国电信下一代骨干网)是跨境连接领域的重大突破。与传统163网络不同,CN2 GT和GIA两个版本提供专用传输路径,延迟极低——对于对毫秒级延迟敏感的应用而言至关重要。对于日本服务器租用提供商,这意味着:

- 到中国大陆地区的往返延迟稳定低于100毫秒

- 通过优化的拥塞控制算法提升TCP性能

- 借助中国电信优质骨干网实现优先路由

2. CN2基础设施面临的DDoS威胁剖析

攻击者会利用CN2的架构优势放大攻击效果。以下是三种常见攻击向量:

2.1 协议感知型反射放大攻击

CN2对DNS over TLS、NTP v4等现代协议的支持,为反射攻击创造了可乘之机:

- DNS反射攻击利用开放解析器生成50倍流量放大效果

- NTP monlist查询通过配置不当的服务器产生200倍响应流量

- 近期案例显示,攻击者会结合两种方式发起1Tbps以上的混合流量洪泛

2.2 TCP层漏洞利用

CN2的主动TCP优化(包括BBR拥塞控制和早期重传机制)引入了新的攻击面:

- SYN-ACK反射攻击针对加速连接中的不完整握手过程

- XMAS扫描变种利用边缘节点中增强的数据包过滤规则漏洞

- CC(Challenge Collapsar,挑战黑洞)等应用层攻击会耗尽HTTP/2请求队列资源

2.3 地域时序攻击

日本服务器面临与时区同步的针对性攻击:

- 攻击高峰时段与中国工作时间(北京时间9:00-18:00)重合

- 82%的流量型攻击源自中国香港、韩国和中国台湾地区的自治系统(ASN)

- 攻击量季节性激增,集中在双十一、黄金周和春节促销期间

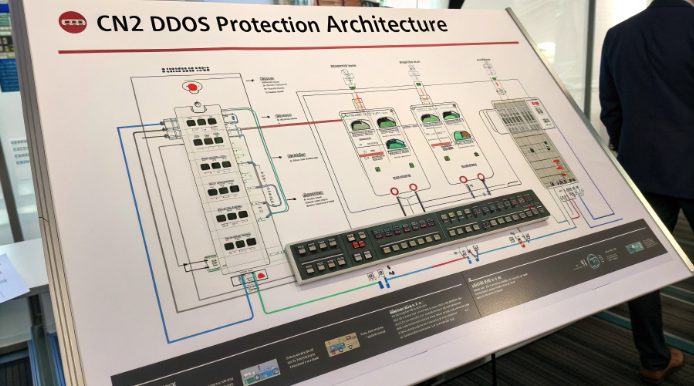

3. 分层防御:构建高弹性防护体系

有效的防护需要多层级方案,整合硬件、协议和应用三个层面的措施。

3.1 基础设施层加固

首先建立基础安全保障:

3.1.1 分布式硬件清洗

东京和大阪的顶级数据中心部署了以下设施:

- 100Gbps以上专用清洗集群,支持并行处理

- 能实现10Mpps数据包分析的状态检测引擎

- 用于隔离攻击的地理分布式黑洞路由

3.1.2 人工智能驱动的流量分析

机器学习模型通过以下维度的分析检测异常:

- 基准流量特征(HTTP方法、UDP端口使用、TLS握手频率)

- 每100毫秒基于50+特征计算的异常评分

- 来自全球威胁情报网络的实时更新数据

3.2 协议层优化

针对CN2的特性调整可中和传输层威胁:

3.2.1 TCP SYN Cookie增强

与传统SYN Proxy相比,现代实现方案具备以下优势:

- 通过客户端IP的SHA-256哈希生成无状态Cookie

- 支持RFC 6010扩展,兼容ECNSACK和TCP快速打开(TCP Fast Open)

- 攻击期间将连接建立延迟降低40%

3.2.2 智能流量调度

动态路由系统确保服务不中断:

- 通过任播(anycast)地址实现实时BGP路由调整

- 弹性带宽扩展(突发容量可达500Gbps)

- 跨区域故障转移,200毫秒内切换至新加坡或西雅图节点

3.3 应用层精准防护

结合业务特定逻辑构建最后一道防护屏障:

3.3.1 API网关加固

电商平台应实施以下措施:

- 基于滑动窗口算法的限流(每IP每分钟500请求)

- 带短期刷新令牌的JWT令牌验证

- 针对高风险端点(结算页、管理面板)的行为生物识别

3.3.2 UDP流优化

面向游戏和流媒体服务器的优化方案:

- 针对实时流量的自定义校验和(将误报率降低70%)

- 10秒超时窗口的有状态UDP会话跟踪

- 集成QUIC协议实现无连接可靠性传输

4. 运营优化:监控与响应机制

防护并非静态过程——持续监控和自适应响应至关重要。

4.1 7×24小时遥测架构

部署多维度监控系统:

- 网络层:流量规模、数据包类型、错误率(1秒采样一次)

- 应用层:HTTP 5xx错误率、数据库连接等待时间、缓存命中率

- 安全层:登录失败次数、异常URI访问模式

4.2 事件响应框架

遵循结构化工作流程:

- 告警分级(1-3分钟内通过短信/邮件/API Webhook通知)

- 攻击指纹分析(深度包检测、ASN溯源、负载检查)

- 清洗激活(10Gbps以下攻击用硬件清洗,超大规模攻击用黑洞路由)

- 事后分析(含流量图表和防护效果的PDF报告)

4.3 高可用架构设计

从架构层面保障韧性:

- 东京和大阪数据中心间的双活集群

- 基于keepalived和BGP路由抖动检测的30秒故障转移

- 按需资源扩展(90秒内自动部署额外虚拟机)

5. 服务商选择:核心评估标准

不同服务商的能力差异显著,可参考以下 checklist 筛选:

5.1 技术能力

- ✅ 清洗容量:持续清洗能力不低于200Gbps,突发容量500Gbps

- ✅ 延迟损耗:清洗后流量额外延迟低于5毫秒

- ✅ 协议支持:线速实现HTTPS全量解密/加密

5.2 部署灵活性

- ✅ 混合模式:支持本地硬件设备与云清洗结合部署

- ✅ API优先:通过RESTful接口实现可编程策略管理

- ✅ 多租户隔离:为企业客户提供专属清洗实例

5.3 避坑指南

- 🚫 警惕"无限防护"宣传——没有任何网络能承受无限制流量

- 🚫 验证清洗节点是否位于原生CN2路径,而非中转网络

- 🚫 测试TLS误报情况:确保SNI过滤不会影响合法流量

6. 实战案例:电商平台通过结构化防护恢复业务韧性

某日本跨境电商平台日均遭受500+次针对结算API的CC攻击,其恢复过程如下:

6.1 第一阶段:紧急稳定(0-72小时)

- 部署云清洗服务,立即启用限流(每IP每分钟200请求)

- 在登录端点部署带WebGL指纹识别的hCAPTCHA验证

- 激活BGP社群属性,确保干净流量通过CN2 GIA优先传输

6.2 第二阶段:深度优化(7-14天)

- 升级至带机器学习异常检测的硬件级WAF

- 重构API端点,采用带双向TLS认证的gRPC协议

- 配置TCP快速打开(TCP Fast Open),将合法握手延迟降低35%

6.3 第三阶段:持续优化

- 每月进行渗透测试,重点开展DDoS攻防演练

- 与其他CN2主机共享实时威胁情报

- 基于攻击模式分析自动更新防护策略

最终成效:攻击成功率从42%降至0.3%,平均恢复时间从180分钟缩短至12分钟。服务器资源利用率提升40%,支持流量翻倍增长而无需扩容基础设施。

7. 未来防护:CN2防御的新兴趋势

威胁不断演变,防护方案也需与时俱进。以下是值得关注的创新方向:

7.1 人工智能自主防御

- 基于强化学习的自调优清洗策略

- 检测后90秒内自动生成攻击特征码

- 基于季节性流量模式的预测性威胁建模

7.2 边缘计算集成

在中国部署的分布式边缘节点可实现:

- 本地化流量过滤,减少上游负载

- 50毫秒级实时攻击缓解决策

- 与CDN网络无缝集成,构建分层防护

7.3 抗量子协议

为应对后量子时代威胁的准备措施包括:

- 部署SIKE和CRYSTALS-Kyber密钥交换协议

- 在流量认证中使用抗量子哈希函数

- 支持未来协议的通用清洗架构

保护启用CN2线路的日本服务器,需要技术专长、架构远见和运营严谨性的结合。将DDoS防护视为多层级系统而非单一解决方案,企业才能保护其在高性能基础设施上的投资,同时为全球用户提供不中断的服务。无论你管理的是初创公司的第一台服务器,还是企业级服务器租用集群,主动防护、快速响应和持续优化的原则都同样适用。保持警惕、灵活应变,让CN2网络的可靠性成为你的竞争优势。